Hay una nueva vulnerabilidad de macOS que los hackers al alcance físico de su ordenador pueden usar para obtener acceso root a su sistema y cuentas. Con sólo usar «root» como nombre de usuario y una contraseña en blanco en un aviso de escalada de privilegios, alguien puede instalar malware en su equipo, acceder a archivos ocultos, restablecer sus contraseñas y mucho más. El acceso de raíz les da la posibilidad de hacer lo que quieran.

Por el momento, esto sólo parece afectar a los usuarios de Mac que ejecutan macOS High Sierra 10.13.1.

Cómo ver si su sistema es vulnerable

Para comprobar si su sistema puede ser pirateado, vaya a la sección «Usuarios y Grupos» en «Preferencias del Sistema» y haga clic en el icono del candado en la parte inferior del panel para realizar los cambios.

Elimine su nombre de usuario y reemplácelo por «root». A continuación, haga clic en el interior del cuadro de contraseña y pulse el botón «Desbloquear».

Puede que tengas que pulsar «Unlock» unas cuantas veces para que se desbloquee, pero eventualmente funcionará a menos que establezcas manualmente una contraseña de root en tu Mac, lo que probablemente no hayas hecho.

Este es sólo un ejemplo, pero cualquier solicitud de seguridad que solicite un nombre de usuario y una contraseña puede omitirse de esta manera, incluso en la pantalla de inicio de sesión.

Cómo protegerse de este pirata informático local

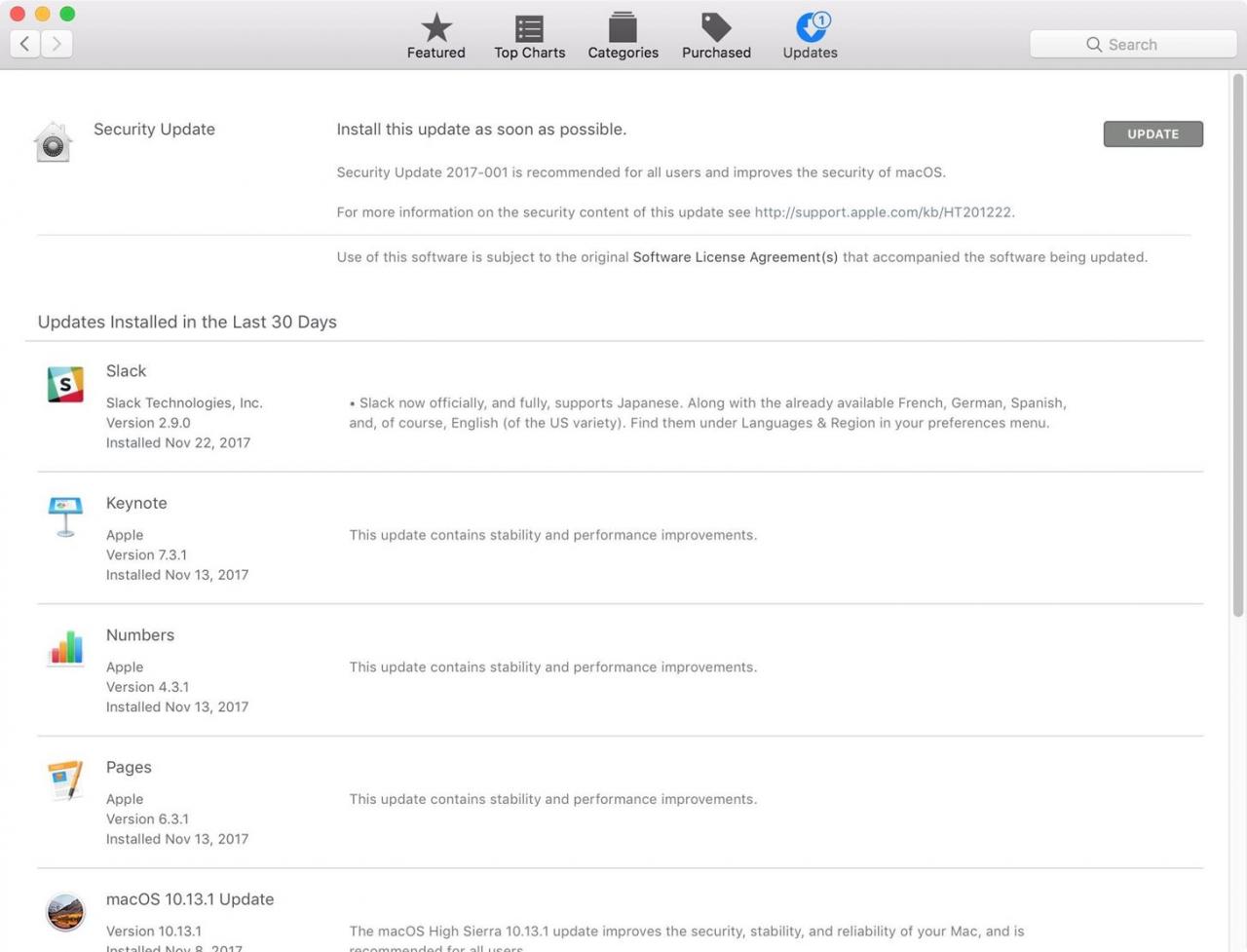

Para protegerse de este enorme defecto de seguridad (CVE-2017-13872), instale inmediatamente la Actualización de seguridad 2017-001 de Apple, que se publicó el miércoles 29 de noviembre. Sólo tienes que abrir la aplicación Mac App Store, ir a la pestaña «Updates» y pulsar «Update» junto a la actualización de seguridad.

Apple afirma que «existió un error lógico en la validación de las credenciales» en su descripción del contenido de la actualización.

Si necesita acceso como usuario root, tendrá que volver a habilitarlo y seleccionar una nueva contraseña de la Utilidad de directorio en Preferencias del sistema.

Anteriormente, antes de que Apple lanzara el parche, la única forma de protegerte (además de habilitar al usuario root manualmente) era asegurarte de que estabas conectado como administrador y abrir la aplicación Terminal, que se podía encontrar en la carpeta «Utilities» en «Applications» o a través de una búsqueda de Spotlight para ella. Una vez allí, usted haría lo siguiente.

- Escriba sudo passwd -u root y pulse enter.

- Ingresa tu contraseña de administrador actual y presiona Enter.

- Introduzca una nueva contraseña para root y pulse enter.

- Vuelva a introducir la contraseña de root para confirmar y pulse Intro.

Después de usar el truco anterior, si intenta usar el «root» y la contraseña en blanco para obtener acceso de root en un aviso de escalada de privilegios, no funcionará, y tendrá que introducir su nueva contraseña de root.

Después de actualizar con el parche de Apple, tampoco funcionará, pero tampoco tendrás una contraseña de root.

Si utilizó el truco de la terminal o creó una contraseña de root manualmente, asegúrese de recordar su nueva contraseña de root o guárdela en un administrador de contraseñas al que pueda acceder desde otros dispositivos.

Si lo pierde, será un proceso difícil de reiniciar en caso de que lo necesite.